우크라이나에서 시작돼 전 세계로 확산된 페트야(Petya) 랜섬웨어 공격의 배후를 놓고 의견이 분분하다.

28일(현지시각) IT 전문 매체 BGR은 이번 페트야 랜섬웨어가 특정 국가를 노린 사이버 공격일 수 있다고 전한 매체들의 내용을 인용해 전했다. 페트야 랜섬웨어는 러시아가 우크라이나를 겨냥한 사이버 공격이며 이것이 인터넷을 타고 전 세계적으로 확산됐다는 것이다.

27일 우크라이나에서 발생한 페트야 랜섬웨어는 순식간에 전 세계로 퍼졌다. 러시아를 비롯해 프랑스, 독일 등 유럽 전역은 물론 미국에서도 피해가 발생했다. 특히 체르노빌 원전의 방사능 자동 모니터링 시스템까지 수동으로 전환할 정도로 확산됐다.

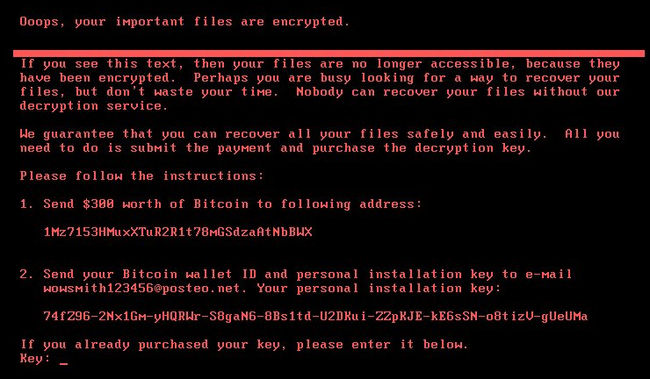

미국국가안보국(NSA)이 개발했다 유출된 해킹툴인 이터널블루(Eternal Blue) 코드가 포함된 것으로 알려진 이 랜섬웨어 공격은 "300달러에 해당하는 비트코인을 송금하면 복구키를 제공한다"는 메시지가 뜬다.

이에 BGR은 우크라이나가 이번 페트야 랜섬웨어 공격의 진원지였다면서 감염된 시스템의 60%가 우크라이나에 있다는 사이버 보안회사 카스퍼스키랩(Kaspersky Labs)의 조사결과를 인용했다.

여러 전문가들은 대부분의 랜섬웨어가 돈을 목적으로 하는 것과 달리 이번 페트야 랜섬웨어는 그렇지 않다는데 의문을 제기하고 있다. 페트야 랜섬웨어는 그동안의 일반적인 랜섬웨어와 달리 감염된 시스템의 암호를 해독할 수 없었을 뿐 아니라 지불 방법도 매우 복잡했다는 것이다. 비트코인 계좌에도 평소보다 적은 금액이 모였다.

결국 페트야 랜섬웨어가 돈을 목적으로 하지 않았다면 러시아가 랜섬웨어 악성코드로 위장해 우크라이나에 가한 사이버공격일 수 있다고 보고 있다. 너무 많은 공격이 우크라이나에 비정상적으로, 그리고 고의로 쏟아진 만큼 이를 의심하지 않을 수 없다는 것이다.

특히 페트야 랜섬웨어는 '미독(MeDoc)'이라는 우크라이나 회계 프로그램의 취약점을 이용해 침투한 것으로 보인다. 이 프로그램은 우크라이나 정부기관에서 주로 사용하고 있다. 해커들은 워너크라이(WannaCry) 랜섬웨어처럼 SMB(컴퓨터간 데이터를 주고 받기 위한 통로) 취약점을 이용, 네트워크에 연결된 모든 컴퓨터를 감염시키는 방식을 택했다.

러시아는 지난 2014년 빅토르 야누코비치 전 대통령이 물러난 후 우크라이나 지역에서 군사 개입에 적극 나서고 있다. 더구나 러시아는 지난 2015년에도 우크라이나의 전력망에 대한 사이버공격을 감행한 바 있다. 결국 우크라이나를 조준한 사이버 공격이 외부 네트워크로 유출되면서 배후였던 러시아까지 영향을 미쳤다는 것이다.

하지만 또 다른 전문가들은 랜섬웨어는 랜섬웨어일 뿐이라고 주장하고 있다. 공격자가 부주의해 지불 시스템과 암호 시스템을 망쳤다는 것이다. 또 페트야 랜섬웨어는 기존 랜섬웨어 시스템과 거의 대부분이 유사한 만큼 돈벌이가 되지 않았지만 다음 공격을 위한 포석일 수도 있다고 보고 있다.

한편 이번 페트야 랜섬웨어는 워너크라이와는 달리 공격을 중지할 수 있는 '킬 스위치'가 발견되지 않고 있어 피해가 더 커질 수 있다고 우려하고 있다. /letmeout@osen.co.kr