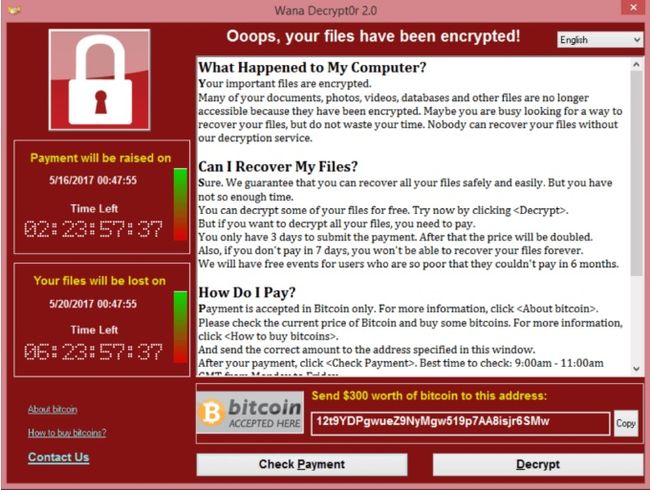

사상 최악의 사이버 공격, 추가 피해를 막은 '킬 스위치'는 무엇일까?

랜섬웨어 ‘워너크라이(WannaCry)는 지난 13일(이하 한국시간) 유럽(러시아, 우크라이나, 영국)을 중심으로 유포됐다. 기존 랜섬웨어와는 달리 윈도우 운영체제 상의 SMBv2 원격코드실행 취약점을 이용했기 때문에 인터넷 네트워크를 통해 급속도로 유포돼 100여개에서 동시다발적으로 감염이 진행되 역대 최고의 사이버 공격으로 남을 것으로 전망된다.

워너크라이는 기존 랜섬웨어와 달리 인터넷에 접속하는 것만으로 감염이 진행돼 일파만파로 번지고 있다. 특히 워너크라이는 하나의 PC가 감염되면 네트워크 공유가 된 PC로 전파돼 피해가 더욱 커졌다고 보안 전문가들은 설명했다.

워너크라이는 미국국가안보국(NSA)가 제작한 윈도의 취약점을 활용해 만든 해킹 도구 '이터널 블루(Eternal Blue)'을 사용한 것으로 보인다. 2017년 2월 ‘더섀도우브로커스(TheShadowbrokers)’라는 해커 집단은 이터널 블루를 NSA로부터 훔쳐 공개한 바 있다. 이터널 블루가 공격의 대상으로 선택한 SMBv2 원격 코드 문제를 통해 윈도우 운영체제의 취약점을 침투 경로로 택한 것이 그것을 증명하고 있다.

한편 유로폴은 15일 인터뷰를 통해 “이번 워너크라이를 통한 사이버 공격은 150개국 이상에서 20만건이 넘게 감염되는 전례가 없는 사태이다. 하지만 15일 유럽에서 워너크라이의 추가 피해는 일어나지 않았다”고 발표했다.

영국 공영 매체 BBC는 “랜섬웨어 공격의 확산을 저지한 것은 한 20대 보안전문가의 발견 덕분이다. 멀웨어테크(MalwareTech)라고 자칭한 영국 출신의 22세 청년 마커스 허친슨(Marcus Hutchins)은 이번 랜섬웨어 공격이 특정 도메인(인터넷 주소)과 연결된 사실을 우연히 알아냈다”고 보도했다.

워너크라이를 배포한 해커 집단은 랜섬웨어가 PC에 침투한 이후 자기들이 작동을 제어할 수 있는 장치 ‘킬 스위치’로 특정 도메인 사이트를 이용했다고 알려졌다. 워너크라이의 초기 버전은 특정 도메인을 통해 PC 감염을 한 이후 '킬 스위치'가 작동하면 SMB 웜 모듈을 가동해 다른 PC로 확산되는 방식이었다. 해외 외신 보도에 따르면 '우연한 영웅(accidental hero)‘ 멀웨어테크는 워너크라이 코드를 분석하던 중 수상한 도메인을 찾아냈다. 그는 이 등록되지 않은 도메인이 워너크라이 공격을 조절할 수 있다는 사실을 발견하고 약 11달러(약 1만4000원)에 해당 도메인을 사들여 공격을 중지 시켰다고 한다.

‘킬스위치’의 발견으로 이번 사태가 끝난 것은 결코 아니다. 수많은 보안 전문가들은 ‘킬 스위치’ 작동 방식을 바꾸거나 제거한 변종을 만들어 추가 공격이 발생할 것이라고 전망했다. 실제로 13일 이후 등장한 수많은 변종 랜섬웨어들이 목격되고 있다. 아직 ‘킬스위치’ 약점을 완벽하게 극복한 랜섬웨어가 나타나지는 않았다. 하지만 만약 완벽하게 약점을 극복한 랜섬웨어가 등장한다면 지금까지와 비교할 수 없을 정도로 큰 피해가 발생할 수 있다.

이번 워너크라이 사태를 교훈 삼아 개인 사용자와 정부 , 기업, 공공기관의 보안 의식이 확립되어야만 한다. /mcadoo@osen.co.kr

[사진] 워너크라이. 아래는 마커스 허친슨(좌측) 인터넷 캡처.