급한 불을 껐지만 위기는 끝나지 않았다. 해외 보안 전문 사이트가 이전의 방지책으로 막히지 않는 대규모 2차 랜섬웨어 공격을 경고했다.

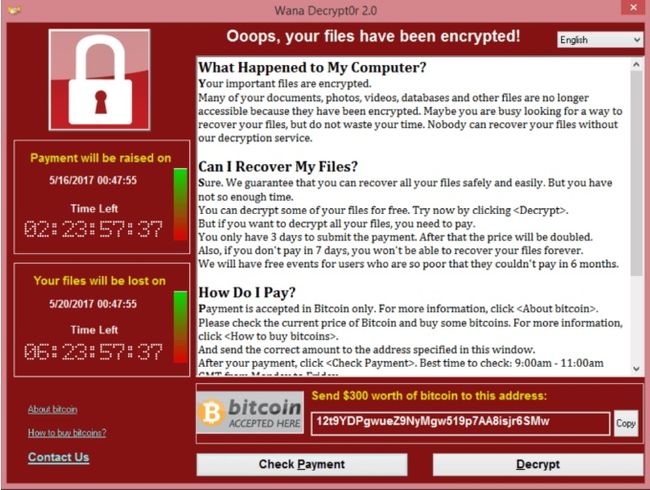

랜섬웨어 ‘워너크라이(WannaCry)’ 공격이 이어지고 있다. 워너크라이는 윈도 운영체제에서 취약점 보완 업데이트 패치를 적용하지 않은 PC로 전파 돼 컴퓨터 내부의 다양한 문서파일, 압축파일, 사진과 동영상, 프로그램 등을 암호화해 사용하지 못하게 만든다.

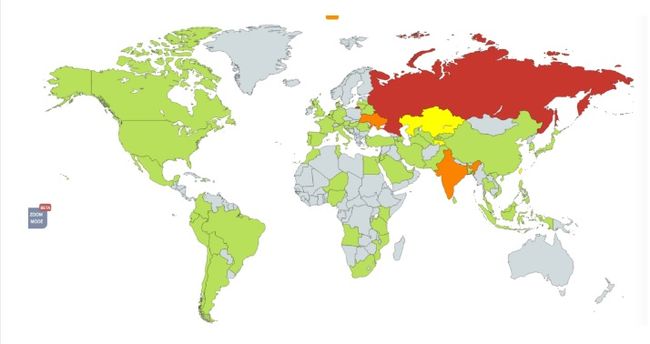

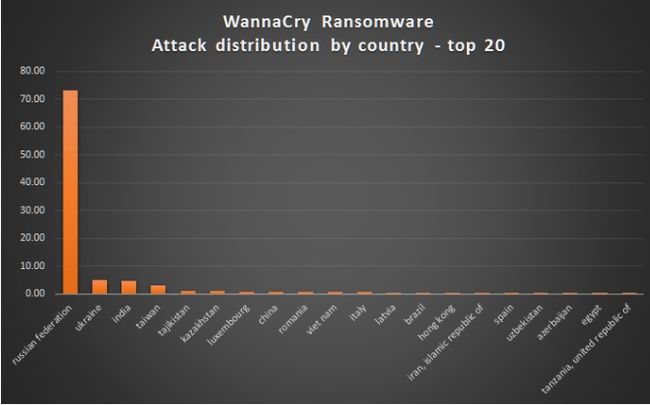

워너크라이의 무서운 점은 특별한 첨부 파일이나 홈페이지에 접속하지 않더라도 감염되는 방식으로 빠른 전파 속도를 가진 것이다. 실제로 워너크라이 공격은 전 세계적에서 동시다발적으로 보고됐다. 이번 워너크라이 감염 사례는 러시아, 영국, 우크라이나, 대만 등에 많이 목격됐고 미국, 한국, 일본에서도 사례가 발견되고 있다.

이번 대규모 공격을 일으킨 워너크라이는 올해 초 더 섀도 브로커스(The Shadow Brokers)가 공개한 미국 국가 안정보장국(NSA)가 개발한 해킹 툴을 이용해 윈도 SMB(Server Msessage Block) 원격코드실행 보안 취약점을 노린 것으로 빠르게 확산됐다. SMB는 MS 윈도 OS에서 폴더 및 파일 등을 공유하기 위해 사용되는 메시지 형식이다. MS는 지난 3월 관련 보안 취약점을 패치했지만 보급이 더뎌 확산 방지에 애를 먹고 있다.

해외 보안 전문매체 마더후드는 14일(이하 한국시간) “13일부터 기존 워너크라이 랜섬웨어의 변종이 전 세계에 퍼져 영국의 병원, 스페인과 러시아의 통신 회사 및 기타 여러 분야의 회사에 감염됐다. 초기 공격 이후멀웨어테크(MalwareTech)로 알려진 영국의 22살 연구원이 ‘킬 스위치’를 통해 추가 확산을 차단했지만 일시적인 수정에 불과하다”고 우려를 나타냈다.

멀웨어테크가 찾아낸 워너크라이의 확산방지법은 악성코드의 확산을 막는 암호화된 도메인 이름을 등록시키는 방법이었다. 멀웨어테크는 워너크라이의 변형을 분석하여 도메인을 통한 확산 방지법을 찾아냈다.

마더후드는 “랜섬웨어 워너크라이의 새롭게 출연한 변종은 보안 회사가 원본을 막았더라도 계속 공격을 일으킬 수 있다. 공격자가 마음만 먹으면 랜섬웨어 확산을 재개할 수 있다”고 설명했다. 세계 최대의 백신 개발사 카스퍼스키 랩(Kaspersky Lab)의 글로벌 리서치 및 분석 팀 책임자 코스틴 라이우(Costin Raiu)는 "최근 발견된 워너크라이의 변종은 ‘킬 스위치’로 완벽하게 막을 수 없다“고 경고했다.

새로운 버전의 워너크라이는 멜어웨테크의 방지책이 통하지 않는 것으로 보인다. 따라서 해커가 다음 공격을 시작하기만 하면 워너크라이는 다시 확산될 수 있어 각별한 주의가 요구된다. 특히 이번 공격이 빠르게 퍼진 것에는 공공 기관이나 회사가 구식 윈도를 사용한 것도 큰 영향을 미쳤다. 큰 피해를 입은 영국의 국민 건강 서비스(NHS)는 지난 2014년에 보안 패치 업데이트가 종료된 윈도 XP를 사용한 것으로 알려져 충격을 줬다.

마더후드는 “워너크라이의 첫 번째 큰 공격은 멈췄을지도 모른다. 하지만 방심해서 각 공공기관이 패치나 백신 같은 대비책을 취하지 않으면 언제라도 다음 공격이 일어날 수 있다”고 사전 대비의 중요성을 강조했다. 아직까지 한국은 주말이 겹쳐 상대적으로 이번 랜섬웨어 공격의 피해 사례가 적은 편이다. 하지만 각 공공기관이나 회사들은 방심하지 말고 빠른 보안 대책 마련으로 추가 공격에 대비해야만 한다. /mcadoo@osen.co.kr

[사진] 위는 워니크라이 피해 현황. 가운데는 워너크라이 감염시 나오는 화면. 아래는 국가별 워너크라이 공격. /securelist 캡처